Transparent Data Encryption (TDE) är en CYBERTEC-patch för PostgreSQL. Det är för närvarande den enda implementeringen där ute, för att fullt ut stödja transparent och kryptografiskt säker datakryptering (kluster), oberoende av kryptering av operativsystem eller filsystem.

Hur fungerar den transparenta datakrypteringen?

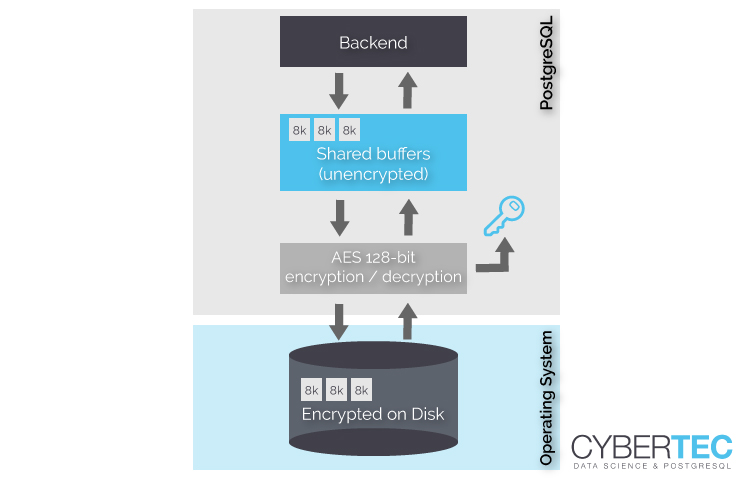

Tanken bakom plåstret är att lagra alla filer som utgör ett PostgreSQL-kluster säkert på disken i krypterat format (data-at-rest-kryptering) och sedan dekryptera block när de läses från disk. Uppgifterna är dock okrypterade i minnet. Detta kräver bara att databasen initialiseras med kryptering i åtanke och att nyckeln som används för att initialisera databasen är tillgänglig för servern under start. Krypteringsnyckeln kan tillhandahållas genom en speciell konfigurationsparameter som anger ett kommando för anpassad nyckelinställning för att implementera speciella säkerhetskrav.

Följande egenskaper bör beaktas av alla som är intresserade av att aktivera den här funktionen:

1. Krypteringen är transparent ur programmets synvinkel.

2. En enda nyckel används för att kryptera hela klustret.

Detaljer

Eftersom informationen lagras på en disk baserar vi naturligtvis vår strategi på “Disk Encryption Theory”. För varje filtyp använder vi AES-krypteringen i lämpligt driftsätt. AES-krypteringen krypterar / dekrypterar enskilda block (krypteringsblock) på ett så effektivt sätt som möjligt. Dina data kommer att vara säkra på hårddisken.

Tack och lov erbjuder Intel och AMD överlägsen hårdvarusupport för AES-kryptering. Detta säkerställer att prestandapåverkan av PostgreSQL TDE är minimal. Vi har sett system som krypterar och dekrypterar gigabyte data per sekund på moderna servrar. Med tanke på en typisk arbetsbelastning är TDE: s inverkan på prestanda i princip irrelevant.

Kryptera hela databasens ekosystem

Säkerhet är inte en isolerad fråga. För att verkligen säkra ett system måste många lager beaktas och det måste säkerställas att alla komponenter är täckta. PostgreSQL TDE är därför den perfekta lösningen för din infrastruktur.

PostgreSQL TDE tillhandahåller inte bara data vid vilkryptering utan säkerställer också kryptering av hela ekosystemet inklusive …

- Transportera kryptering (klient / server) via SSL

- Krypterad replikering

- Helt säkra repliker

PostgreSQL TDE integreras perfekt i SELinux och ger en solid grund för hela din infrastruktur. Dessutom är alla funktioner i standard PostgreSQL tillgängliga.

PostgreSQL TDE performance

Check out the performance analysis that compares PostgreSQL v13 with PostgreSQL Transparent Data Encryption.

PostgreSQL Performance: encrypted vs. unencrypedFAQ

Q: What is actually being encrypted?

A: Everything except pg_stat_statements extension data and transaction metadata.

Q: What is the encryption method used?

A: Industry standard 128-bit AES-CTR cipher.

Q: Can I use another encryption method?

A: No, but if needed we can build support for it.

Q: What is the expected performance penalty?

A: Encryption is accelerated with hardware instructions where available and only applied on I/O. Typical encryption and decryption speed is 5GB/s per CPU core on modern hardware, higher than I/O speed of best available SSD devices. On normal workloads the overhead from encryption is not measurable.

Q: Can I upgrade to an encrypted database?

A: In place encryption of existing clusters is currently not supported. A dump and reload to an encrypted instance is required, or logical replication can be used to perform the migration online.

Q: Is it possible to encrypt only certain tables / tablespaces to win on performance?

A: Currently no. It could theoretically be added later, but as transaction log wants to be anyways fully encrypted and all changes normally go through there, it probably would not be a silver bullet.

Q: Is it possible to change the encryption key for cases when it gets compromised.

A: Currently, one should re-initialize a new cluster and dump / restore. However, you can use the key setup command to implement an encrypted key store and passphrase rotation for the master key.

Q: Does it integrate with my HSM?

A: No, but if needed we can build support for it.

Q: Is TDE available for PostgreSQL version 12 & 13?

A: Yes, TDE is now also available for PostgreSQL version 12.3 & 13.4! Our sales team will be happy to provide you with a non-binding offer!

Q: I found a bug. Where shall I report that bug to?

A: Please directly report any bugs or problems with TDE to bugs-tde@cybertec.at.

PostgreSQL instansnivå kryptering Ladda ner

För de senaste versionerna ger vårt säljteam dig gärna ett icke-bindande erbjudande!